共计 1831 个字符,预计需要花费 5 分钟才能阅读完成。

紀錄如何使用雷電模擬器模擬 Android 系統來進行抓包,不過實際上建議還是實體基器抓包,後續會在文章總結說明,過程上遇到不少坑。

環境配置

打開 官方網站 下載並安裝如下圖,直接默認路徑安裝即可

接著 配置 ADB 工具到使用者參數中,直接打開 PowerShell 後輸入下面命令

[System.Environment]::SetEnvironmentVariable("PATH", [System.Environment]::GetEnvironmentVariable("PATH", "User") + ";C:\LDPlayer\LDPlayer9", "User")默認完成後會自動打開模擬器如下圖,但我們還需要配置其他工具才可以正常抓包!

根據下圖打開設置後進行操作,選擇手機版本方便後續安裝 APP,以及 勾選 System.vmdk 可寫入

接著配置 ROOT 權限及 ADB 偵錯,這後續會用到!也是便於我們熟悉 ROOT

配置 Magisk

這裡我使用 kitsune 是一款居一 Magisk 開發的面具,下載網址 選擇 app-debug 版本下載,下載完成後直接拖曳到模擬器中進行安裝,成功如下畫面

後續如果出現需要 Root 權限,確認是自己安裝的 APP 直接允許即可

打開如下圖畫面,這時候準備重啟模擬器

重啟模擬器如下面操作,不要在 Android 系統中重啟,一律按照下圖操作比較穩妥

如果出現下圖畫面請再重啟

直到出現下面畫面,按照下圖選擇安裝並執行即可

安裝結果如下圖後重啟,不是點重新啟動,而是自己將整個模擬器重啟

刪除模擬器內建 SU 文件

重啟打開後如下圖會提示衝突,後續接著處理刪除這個檔案

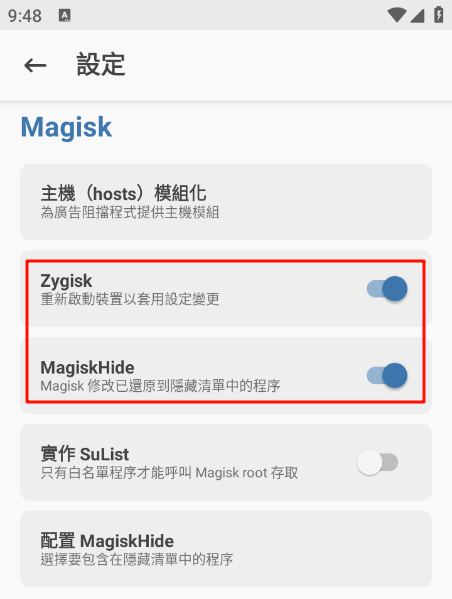

先點齒輪進入設定,如下圖選擇後並重啟

接著如下圖輸入命令查看當前是否連線上模擬器,如果沒有可以自己手動連線,參考下面命令即可

adb connect 127.0.0.1:5555 adb disconnect 127.0.0.1:5555

正常連線進入模擬器終端會在模擬器跳出超級使用者授權,這邊記得授予,不然就得自己手動到超級使用者那邊選擇授權

接著可以透過下圖查看連線情況

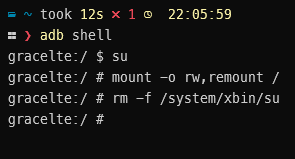

進行模擬器終端後輸入下面命令,如下圖,刪除多餘的 root 檔案

su mount -o rw,remount / rm -f /system/xbin/su

Requable 測試抓包

事先安裝 Via 瀏覽器,默認自帶的 Chrome 瀏覽器不會只信任系統裡面的證書,所以我們安裝第三方瀏覽器

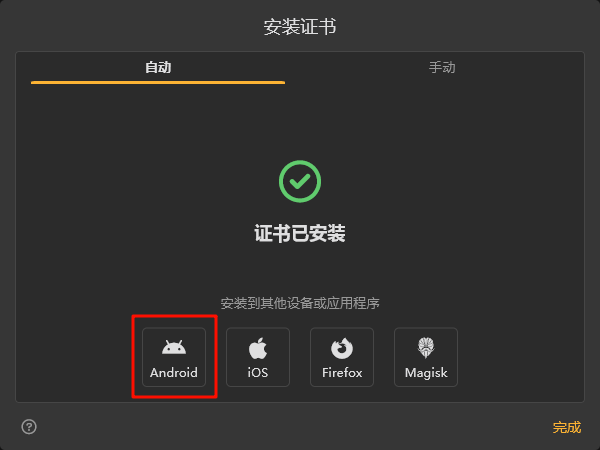

接著打開 Requable 如下圖並按照下圖點選盾牌配置 SSL 證書

如下選擇 Android,如果想要永久都不配置可以選擇 Magisk 下載 Zip 並自己導入 Masigk 中模組安裝

選擇後如下圖確認並操作,安裝完成後會出現證書已安裝

驗證證書安裝

進入畫面如下圖找到設定

如下圖選擇安全性與位置資訊

接著選擇 加密和憑證

選擇信任的憑證

如下圖查看是否存在 Requable 證書即可

配置代理抓包

從設定 → 網路和網際網路 → Wi-Fi → 點擊齒輪 → 點擊右上角的鉛筆如下圖配置

接著我們打開 Requable 啟動抓包並打開 Via 瀏覽器輸入網址即可抓包,並且 HTTPS 也能正常抓包

進階抓包

安裝 LSOPosed

因為大部分的 APP 基本上都做了 SSL Pinning,為了繞過檢測 接著我們還需要配置 LSPosed 可以到這裡 下載 並選擇 zygisk 版本,接著如下圖打開共享資料夾並放入資料夾中

重新打開 Kitsune 如下圖操作安裝放入的檔案即可

點最近左側的圖標 → 檔案管理員 → Pictures 如下選擇即可

選擇好安裝並確認,如下圖結果

重啟後如下圖操作查看是否安裝成功即可

安裝 SSL Killer

接著安裝 SSL Killer 如下圖,記得事先移除 Proxy 設置否則可能無法正常下載

下載完成安裝如下圖直接安裝即可

安裝完成會出現啟用模組

配置目標 APP

接著如下圖操作啟用模組並選擇生效的 APP,最後重啟整個模擬器即可!

結語

這裡我原本是計畫抓全聯 APP,但是因為本身模擬器是 x86,使用這個工具進行 Hook 會異常,我改用實體 Arm 手機按照上述方法操作就能正常抓包了!另外我抓自己公司 APP 是直接能抓,這裡就不演示了。